Trwała kampania złośliwego oprogramowania aktywnie rozpowszechnia na dużą skalę wyewoluowane oprogramowanie modyfikujące przeglądarkę co najmniej od maja 2020 r. W szczytowym momencie w sierpniu zagrożenie obserwowano na ponad 30 000 urządzeń każdego dnia. Szkodliwe oprogramowanie służy do umieszczania reklam na stronach wyników wyszukiwania. Zagrożenie dotyczy wielu przeglądarek – Microsoft Edge, Google Chrome, Yandex Browser i Mozilla Firefox – ujawniając zamiar atakujących dotarcia do jak największej liczby użytkowników Internetu.

Adrozek

Nazywamy tę rodzinę modyfikatorów przeglądarki Adrozek. Jeśli nie zostanie wykryty i zablokowany, Adrozek dodaje rozszerzenia przeglądarki, modyfikuje konkretną bibliotekę DLL dla przeglądarki docelowej i zmienia ustawienia przeglądarki, aby wstawiać dodatkowe, nieautoryzowane reklamy na stronach internetowych, często oprócz legalnych reklam z wyszukiwarek. Zamierzonym efektem jest przypadkowe kliknięcie przez użytkowników szukających określonych słów kluczowych tych reklam wstawionych przez złośliwe oprogramowanie, które prowadzą do powiązanych stron. Atakujący zarabiają na stowarzyszonych programach reklamowych, które płacą za ruch skierowany na sponsorowane strony stowarzyszone.

Infekcja, rozpowszechnianie, dystrybucja Adrozek

Złośliwe oprogramowanie Adrozek jest instalowane na urządzeniach poprzez pobieranie drive-by. W wielkim skrócie metoda drive-by polega na tym, że do kodu strony znajdującej się na serwerze wstrzykiwany jest złośliwy skrypt zawierający odnośnik do witryny serwującej szkodliwe oprogramowanie. Po wejściu na podobnie zmodyfikowaną stronę następuje niewidoczne dla użytkownika przekierowanie do szkodliwego adresu, uruchomienie exploita, a następnie pobranie i instalacja szkodliwego oprogramowania na komputerze ofiary.

Śledząc kampanię Adrozek od maja do września 2020 r., Widzieliśmy 159 unikalnych domen używanych do dystrybucji setek tysięcy unikalnych próbek złośliwego oprogramowania. Atakujący w dużej mierze polegali na polimorfizmie, który pozwala atakującym na ubijanie ogromnych ilości próbek, a także na unikanie wykrycia.

Podczas gdy wiele domen zawierało dziesiątki tysięcy adresów URL, kilka miało ponad 100 000 unikalnych adresów URL, z których jeden hostował prawie 250 000. Ta ogromna infrastruktura odzwierciedla determinację atakujących, aby utrzymać tę kampanię operacyjną.

Infrastruktura dystrybucyjna jest również bardzo dynamiczna. Niektóre domeny działały tylko przez jeden dzień, podczas gdy inne działały dłużej, do 120 dni. Co ciekawe, widzieliśmy, jak niektóre domeny rozpowszechniają czyste pliki, takie jak Process Explorer, prawdopodobnie próbując poprawić reputację ich domen i adresów URL oraz omijać zabezpieczenia sieciowe.

Atak

Atakujący wykorzystują tę rozległą infrastrukturę do dystrybucji setek tysięcy unikalnych próbek instalatora Adrozek. Każdy z tych plików jest mocno zaciemniony i używa unikalnej nazwy pliku zgodnej z następującym formatem: setup_ _ .exe.

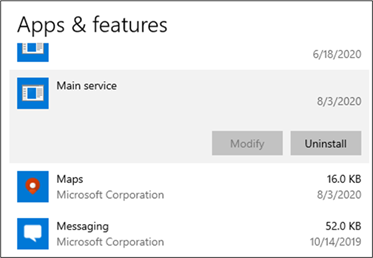

Po uruchomieniu instalator upuszcza plik .exe o losowej nazwie w folderze% temp%. Ten plik upuszcza główny ładunek w folderze Program Files, używając nazwy pliku, która sprawia, że wygląda jak legalne oprogramowanie związane z dźwiękiem. Zaobserwowano, że złośliwe oprogramowanie używa różnych nazw, takich jak Audiolava.exe , QuickAudio.exe i converter.exe. Złośliwe oprogramowanie jest instalowane jak zwykły program, do którego można uzyskać dostęp poprzez Ustawienia > Aplikacje i funkcje, i rejestrowane jako usługa o tej samej nazwie.

Modyfikowanie komponentów przeglądarki

Po zainstalowaniu Adrozek dokonuje wielu zmian w ustawieniach i składnikach przeglądarki. Te zmiany umożliwiają złośliwemu oprogramowaniu umieszczanie reklam na stronach wyników wyszukiwania.

Rozszerzenia

Złośliwe oprogramowanie wprowadza zmiany w niektórych rozszerzeniach przeglądarki. W przeglądarce Google Chrome złośliwe oprogramowanie zwykle modyfikuje „Chrome Media Router”, jedno z domyślnych rozszerzeń przeglądarki, ale widzieliśmy, że używa ono innych rozszerzeń.

Każde rozszerzenie w przeglądarkach opartych na Chromium ma unikalny 32-znakowy identyfikator, którego użytkownicy mogą używać do lokalizowania rozszerzenia na komputerach lub w Chrome Web Store. W przeglądarkach Microsoft Edge i Yandex Browser używa identyfikatorów legalnych rozszerzeń, takich jak „Radioplayer”, aby podszywać się pod legalne. Ponieważ większość z tych rozszerzeń rzadko jest już zainstalowana na urządzeniach, tworzy nowy folder z tym identyfikatorem rozszerzenia i przechowuje w nim złośliwe komponenty. W przeglądarce Firefox dołącza folder z unikatowym globalnie identyfikatorem (GUID) do rozszerzenia przeglądarki.

Podsumowując, ścieżki i identyfikatory rozszerzeń używane przez złośliwe oprogramowanie w każdej przeglądarce są poniżej:

Microsoft Edge – % localappdata% \ Microsoft \ Edge \ User Data \ Default \ Extensions \ fcppdfelojakeahklfgkjegnpbgndoch

Google Chrome – % localappdata% \ Google \ Chrome \ User Data \ Default \ Extensions \ pkedcjkdefgpdelpbcmbmeomcjbeemfm (może się różnić)

Mozilla Firefox – % appdata% \ Roaming \ Mozilla \ Firefox \ Profiles \ \ Extensions \ {14553439-2741-4e9d-b474-784f336f58c9}

Przeglądarka Yandex – % localappdata% \ Yandex \ YandexBrowser \ Dane użytkownika \ Default \ Extensions \ fcppdfelojakeahklfgkjegnpbgndoch

Pomimo kierowania na różne rozszerzenia w każdej przeglądarce, złośliwe oprogramowanie dodaje te same złośliwe skrypty do tych rozszerzeń. W niektórych przypadkach złośliwe oprogramowanie modyfikuje domyślne rozszerzenie, dodając siedem plików JavaScript i jeden plik manifest.json do ścieżki pliku rozszerzenia docelowego. W innych przypadkach tworzy nowy folder z tymi samymi złośliwymi składnikami.

Te złośliwe skrypty łączą się z serwerem atakującego, aby pobrać dodatkowe skrypty, które są odpowiedzialne za umieszczanie reklam w wynikach wyszukiwania. Nazwa domeny zdalnego serwera jest określana w skryptach rozszerzenia. Szkodliwe oprogramowanie przesyła również informacje o urządzeniu do wspomnianego zdalnego serwera.

Biblioteki DLL przeglądarki

Złośliwe oprogramowanie manipuluje również niektórymi bibliotekami DLL przeglądarki. Na przykład w przeglądarce Microsoft Edge modyfikuje plik MsEdge.dll, aby wyłączyć kontrolę bezpieczeństwa, która ma kluczowe znaczenie dla wykrywania wszelkich zmian w pliku Secure Preferences.

Ta technika ma wpływ nie tylko na Microsoft Edge, ale także na inne przeglądarki oparte na Chromium. Te przeglądarki przechowują ustawienia i preferencje użytkownika, takie jak strona główna i domyślna wyszukiwarka, w pliku preferencji. Dla każdej z czterech przeglądarek docelowych modyfikuje odpowiednią bibliotekę DLL:

Microsoft Edge

% PROGRAMFILES% \ Microsoft \ Edge \ Application \ \ msedge.dll

% localappdata% \ Microsoft \ Edge \ User Data \ Default \ Secure Preferences

% localappdata% \ Microsoft \ Edge \ User Data \ Default \ Preferences

Google Chrome

% PROGRAMFILES% \ Google \ Chrome \ Application \ \ chrome.dll

% localappdata% \ Google \ Chrome \ User Data \ Default \ Secure Preferences

% localappdata% \ Google \ Chrome \ User Data \ Default \ Preferences

Przeglądarka Yandex

% PROGRAMFILES% \ Yandex \ YandexBrowser \ \ browser.dll

% localappdata% \ Yandex \ YandexBrowser \ User Data \ Default \ Secure Preferences

% localappdata% \ Yandex \ YandexBrowser \ User Data \ Default \ Preferences

Firefox

% PROGRAMFILES% \ Mozilla Firefox \ omni.ja

% appdata% \ Mozilla \ Firefox \ Profiles \ \ extensions.json

% appdata% \ Mozilla \ Firefox \ Profiles \ \ prefs.js

Ustawienia bezpieczeństwa przeglądarki

Przeglądarki mają ustawienia zabezpieczeń, które chronią przed manipulacją przez złośliwe oprogramowanie. Na przykład plik preferencji zawiera poufne dane i ustawienia zabezpieczeń. Przeglądarki oparte na Chromium wykrywają wszelkie nieautoryzowane modyfikacje tych ustawień poprzez podpisy i weryfikację na kilku preferencjach. Te preferencje, jak również parametry konfiguracyjne, są przechowywane w pliku JSON o nazwie Secure Preferences.

Plik Secure Preferences ma podobną strukturę do pliku Preferences, z wyjątkiem tego, że ten pierwszy dodaje oparty na skrócie kod uwierzytelniania wiadomości (HMAC) dla każdego wpisu w pliku. Ten plik zawiera również klucz o nazwie super_mac, który weryfikuje integralność wszystkich HMAC. Po uruchomieniu przeglądarka sprawdza wartości HMAC i klucz super_mac, obliczając i porównując z HMAC SHA-256 niektórych węzłów JSON. Jeśli znajdzie wartości, które nie są zgodne, przeglądarka resetuje odpowiednie preferencje do wartości domyślnych.

W przeszłości modyfikatory przeglądarek obliczały skróty, tak jak robią to przeglądarki, i odpowiednio aktualizowały Bezpieczne preferencje . Adrozek idzie o krok dalej i aktualizuje funkcję, która uruchamia kontrolę integralności. Ta dwubajtowa poprawka unieważnia sprawdzanie integralności, co sprawia, że przeglądarka jest potencjalnie bardziej podatna na przechwytywanie lub manipulowanie.

Po wyłączeniu sprawdzania integralności Adrozek przechodzi do modyfikacji ustawień bezpieczeństwa. W przeglądarce Google Chrome lub Microsoft Edge złośliwe oprogramowanie modyfikuje następujące wpisy w pliku Secure Preferences, aby dodać uprawnienia, które zapewniają złośliwym rozszerzeniom większą kontrolę nad interfejsami API Chrome:

browser_action_visible – wartość flagi – (false) fałszywy – Wynik: Wtyczka nie jest widoczna na pasku narzędzi przeglądarki.

extension_can_script_all_urls – wartość flagi – (true) prawdziwy – Wynik: Zezwala rozszerzeniu na skrypty wszystkich adresów URL bez wyraźnego pozwolenia.

incognito – wartość flagi – (true) prawdziwy – Wynik: Rozszerzenie może działać w trybie incognito.

bezpieczne przeglądanie – wartość flagi – (false) fałszywy – Wynik: Wyłącza bezpieczne przeglądanie.

W przeglądarce Mozilla Firefox Adrozek modyfikuje następujące ustawienia zabezpieczeń:

prefs.js – content:

user_pref („app.update.auto”, false);

user_pref („app.update.enabled”, false);

user_pref („app.update.service.enabled”, fałsz)

Wynik: Wyłącza aktualizacje.

extensions.json – content:

(appends details about the malicious extension)

Wynik: Rejestruje rozszerzenie do przeglądarki.

Omni.ja (moduł XPIDatabase.jsm) – content:

isNewInstall = false

Wynik: Ładuje rozszerzenie.

Aktualizacje przeglądarki

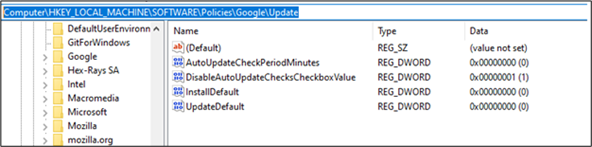

Aby uniemożliwić aktualizację przeglądarek do najnowszych wersji, co mogłoby przywrócić zmodyfikowane ustawienia i składniki, Adrozek dodaje zasadę wyłączania aktualizacji.

Persistence

Oprócz modyfikowania ustawień i komponentów przeglądarki, Adrozek zmienia również kilka ustawień systemowych, aby mieć jeszcze większą kontrolę nad zaatakowanym urządzeniem. Przechowuje swoje parametry konfiguracyjne w kluczu rejestru HKEY_LOCAL_MACHINE \ SOFTWARE \ Wow6432Node \ . Wpisy „ tag” i „ did ” zawierają argumenty wiersza poleceń, których używa do uruchomienia głównego ładunku. Nowsze warianty Adrozka używają losowych znaków zamiast „ tag ” lub „ did ”.

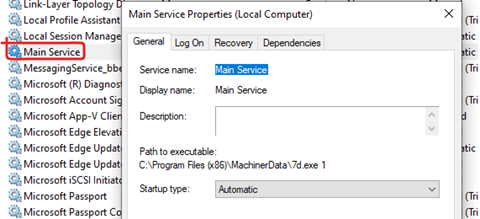

Aby zachować trwałość, złośliwe oprogramowanie tworzy usługę o nazwie „Usługa główna”.

Wstrzyknięcie reklam

Po ingerencji w wiele składników i ustawień przeglądarki złośliwe oprogramowanie uzyskuje możliwość umieszczania reklam w wynikach wyszukiwania w przeglądarkach, których dotyczy problem. Wstrzykiwanie reklam jest wykonywane przez złośliwe skrypty pobierane ze zdalnych serwerów.

W zależności od wyszukiwanego słowa kluczowego skrypty dodają pokrewne reklamy u góry legalnych reklam i wyników wyszukiwania. Liczba wstawionych reklam i wskazanych przez nie witryn są różne. I chociaż nie widzieliśmy, aby te reklamy wskazywały na hosting złośliwego oprogramowania i inne złośliwe witryny, osoby atakujące mogą prawdopodobnie wprowadzić tę zmianę w dowolnym momencie. Atakujący Adrozek działają jednak w sposób, w jaki robią to inne modyfikatory przeglądarek, czyli zarabiają na stowarzyszonych programach reklamowych, które płacą za ruch odsyłający do określonych witryn.

Kradzież poświadczeń

W przeglądarce Mozilla Firefox Adrozek idzie dalej. W pełni wykorzystuje swoje przyczółki, dokonując kradzieży poświadczeń. Pobiera dodatkowy losowo nazwany plik .exe, który gromadzi informacje o urządzeniu i aktualnie aktywną nazwę użytkownika. Wysyła te informacje do atakującego.

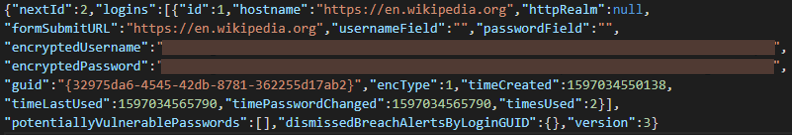

Następnie zaczyna lokalizować określone pliki, w tym login.json . W przeglądarce Mozilla Firefox wspomniany plik, który znajduje się w % appdata% \ Roaming \ Mozilla \ Firefox \ Profiles \ \ logins.json , przechowuje dane logowania użytkownika w postaci zaszyfrowanej oraz historię przeglądania.

Złośliwe oprogramowanie szuka określonych słów kluczowych, takich jak encryptedUsername i encryptedPassword, aby zlokalizować zaszyfrowane dane. Następnie odszyfrowuje dane za pomocą funkcji PK11SDR_Decrypt () w bibliotece Firefox i wysyła je do atakujących.

Dzięki tej dodatkowej funkcji Adrozek wyróżnia się na tle innych modyfikatorów przeglądarek i pokazuje, że nie ma czegoś takiego jak zagrożenia o niskim priorytecie lub niepilne. Niezwykle ważne jest przede wszystkim zapobieżenie uzyskaniu dostępu do pełnego zakresu zagrożeń.

Obrona przed wyrafinowanymi modyfikatorami przeglądarek

Adrozek pokazuje, że nawet zagrożenia, które nie są uważane za pilne lub krytyczne, stają się coraz bardziej złożone. I chociaż głównym celem złośliwego oprogramowania jest wstrzykiwanie reklam i kierowanie ruchu do określonych witryn internetowych, łańcuch ataków obejmuje wyrafinowane zachowanie, które umożliwia atakującym uzyskanie silnej pozycji na urządzeniu. Dodanie zachowania kradzieży poświadczeń pokazuje, że atakujący mogą rozszerzyć swoje cele, aby wykorzystać dostęp, jaki są w stanie uzyskać.

Te złożone zachowania oraz fakt, że kampania wykorzystuje polimorficzne złośliwe oprogramowanie, wymagają zabezpieczeń, które koncentrują się na identyfikowaniu i wykrywaniu złośliwego zachowania.

Program antywirusowy Microsoft Defender, wbudowane rozwiązanie do ochrony punktów końcowych w systemie Windows 10, wykorzystuje do blokowania Adrozek metody wykrywania oparte na zachowaniu i oparte na uczeniu maszynowym.

Użytkownikom końcowym, którzy znajdą to zagrożenie na swoich urządzeniach, zaleca się ponowne zainstalowanie przeglądarek. Biorąc pod uwagę ogromną infrastrukturę używaną do rozpowszechniania tego zagrożenia w Internecie, użytkownicy powinni również kształcić się w zakresie zapobiegania infekcjom złośliwym oprogramowaniem oraz ryzyku pobierania i instalowania oprogramowania z niezaufanych źródeł oraz klikania reklam lub linków w podejrzanych witrynach.

Użytkownicy powinni również skorzystać z rozwiązań do filtrowania adresów URL, takich jak Microsoft Defender SmartScreen w przeglądarce Microsoft Edge. Konfigurowanie oprogramowania zabezpieczającego do automatycznego pobierania i instalowania aktualizacji, a także uruchamianie najnowszych wersji systemu operacyjnego i aplikacji oraz wdrażanie najnowszych aktualizacji zabezpieczeń pomaga chronić punkty końcowe przed zagrożeniami.

W przypadku przedsiębiorstw obrońcy powinni starać się ograniczyć powierzchnię ataku dla tego typu zagrożeń. Kontrola aplikacji umożliwia organizacjom wymuszanie korzystania wyłącznie z autoryzowanych aplikacji i usług. Przeglądarki klasy korporacyjnej, takie jak Microsoft Edge, zapewniają dodatkowe funkcje bezpieczeństwa, takie jak dostęp warunkowy i Ochrona aplikacji, które chronią przed zagrożeniami w przeglądarce.

Chroń swoje urządzenia

Masz pytania?

tel. Office: +48 59 300 32 03

tel. Technical Support: +48 603-344-390

tel. Customer Support: +48 59 300 32 01

tel: +48 59 300 32 04

email: biuro(at)technet-media.pl

Poniedziałek-Piątek 09:00-17:00